Je me souviens d’une PME bloquée du jour au lendemain. Pas par un virus “de film”, pas par un pirate surpuissant. Juste un mail qui ressemblait à une facture, ouvert un lundi matin entre deux urgences. Dix minutes plus tard, des identifiants étaient partis, puis des comptes ont été pris, et l’activité a ralenti d’un coup. Le plus dur, c’est que, sur le moment, le mail paraissait normal.

Qu’est-ce que le phishing ? (Définition)

Le phishing, qu’on appelle aussi hameçonnage, est une technique de fraude qui consiste à se faire passer pour un acteur de confiance (banque, administration, service de livraison, collègue, outil pro…) pour pousser quelqu’un à faire une action qui l’expose.

En clair : on vous tend un hameçon avec un message crédible. Si vous mordez, l’attaquant récupère ce qu’il cherche : un mot de passe, un code, des informations personnelles, ou l’accès à un compte.

D’un point de vue plus “technique”, le phishing relève de l’ingénierie sociale : on joue sur la confiance, l’habitude, la peur de rater un colis, ou l’urgence (“votre compte sera bloqué”) pour obtenir des données sensibles ou provoquer une connexion sur un site piégé.

Vous pouvez aussi entendre le mot filoutage. En pratique, on parle surtout d’hameçonnage.

Comment fonctionne une attaque de phishing ?

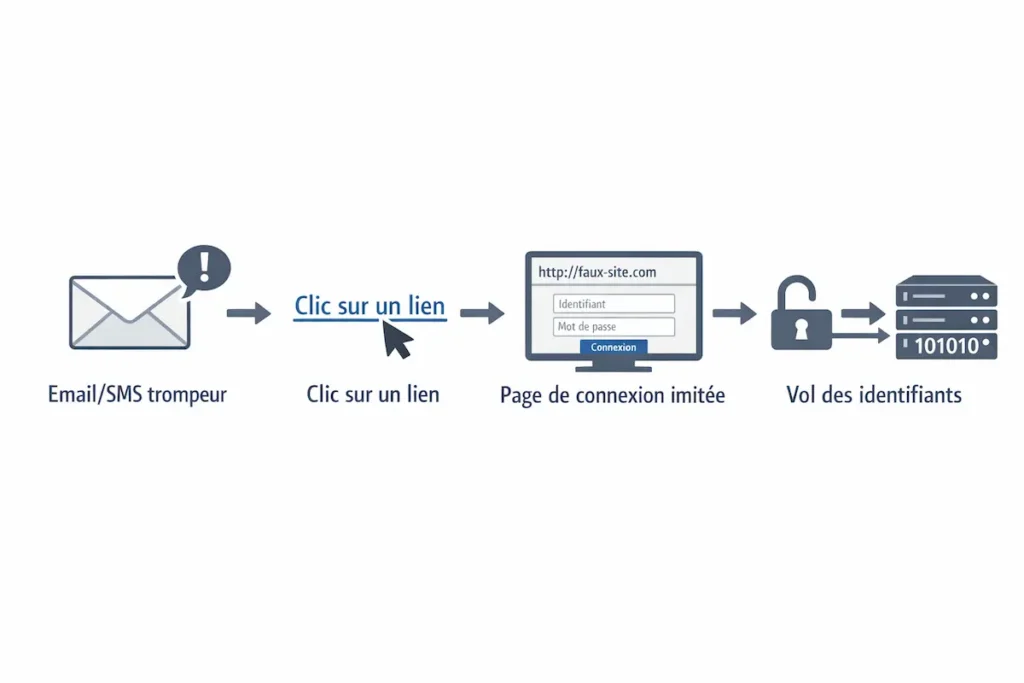

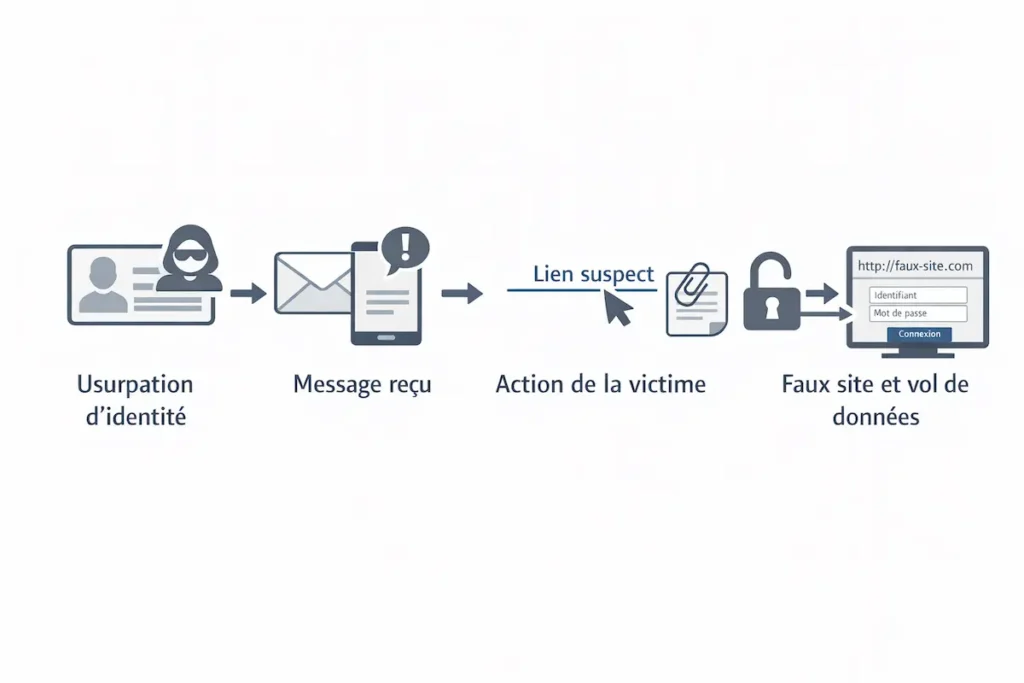

Une attaque de phishing suit souvent le même scénario, même si le décor change :

- 1) Un message crédible arrive. Email, SMS, message sur un réseau social, parfois même un appel. Le texte est conçu pour paraître légitime : logo, ton pro, références, et parfois des détails personnels récupérés ailleurs.

- 2) On met la pression. Urgence, menace, opportunité, confusion : “paiement refusé”, “colis en attente”, “connexion inhabituelle”, “document à signer”. Le but est de vous faire agir vite, sans vérifier.

- 3) On vous fait faire une action. Cliquer, ouvrir une pièce jointe, saisir un mot de passe, communiquer un code reçu par SMS, ou valider une demande.

- 4) La récupération. Faux site, identifiants capturés. Fichier piégé, attaque qui peut aller plus loin (exfiltration, infection, prise de contrôle).

Le point clé : le phishing ne vise pas d’abord la “technique”. Il vise vos réflexes.

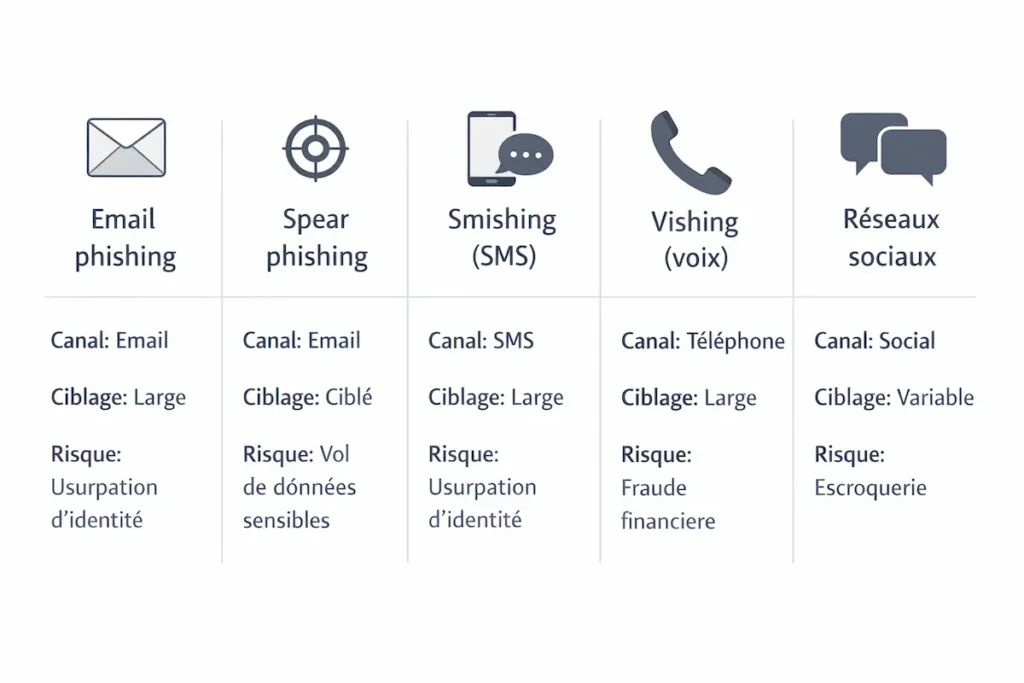

Les principaux types de phishing

Le phishing existe sous plusieurs formes. Les mécanismes se ressemblent, mais le canal et le niveau de ciblage changent.

| Type | Canal | Ce que ça cherche souvent | Ce qui le rend dangereux |

|---|---|---|---|

| Email phishing | Identifiants, informations, paiements | Très répandu, facile à automatiser, visuellement crédible | |

| Spear phishing (ciblé) | Email / messagerie | Accès à une personne précise, données pro | Message personnalisé, plus difficile à repérer |

| Smishing (SMS) | SMS | Coordonnées bancaires, identifiants, codes | Lecture rapide sur mobile, liens courts, urgence fréquente |

| Vishing (voix) | Appel téléphonique | Codes, validation, infos confidentielles | Pression directe, manipulation en temps réel |

| Phishing via réseaux sociaux | DM / messages | Comptes, argent, informations | Imitation d’un proche, faux support, faux concours |

Le spear phishing mérite une attention particulière : quand un message vous cite correctement, parle de votre entreprise, ou utilise le nom d’un collègue, on baisse naturellement la garde. C’est exactement ce que l’attaquant attend.

Exemples concrets d’attaques de phishing

Pour reconnaître le phishing, rien ne vaut des situations réalistes. En voici trois, très courantes, qui reviennent sans cesse sous des variantes.

- Exemple 1 : la banque. Un email annonce une “connexion inhabituelle” ou un “paiement bloqué”. On vous demande de vérifier votre identité. Le lien mène à une page qui ressemble à celle de votre banque. Vous saisissez identifiant et mot de passe. Parfois, on vous demande aussi un code reçu par SMS. À partir de là, l’attaquant peut se connecter à votre place.

- Exemple 2 : la livraison. Un SMS dit que votre colis est “en attente de frais” ou que l’adresse est “incomplète”. On vous dirige vers un paiement de quelques euros. Le piège peut viser la carte bancaire, ou simplement vos infos personnelles pour d’autres fraudes.

- Exemple 3 : l’administration ou l’employeur. Un message parle d’un document à signer, d’un remboursement, d’un changement de RIB, ou d’un accès à un espace en ligne. En entreprise, on voit aussi des demandes de virement “urgentes” qui imitent un dirigeant.

Dans ces situations, le danger n’est pas seulement “de cliquer”. C’est de faire confiance au mauvais endroit : au message, au lien, à la page, au ton, au logo. Le seul repère fiable reste la vérification par un canal sûr.

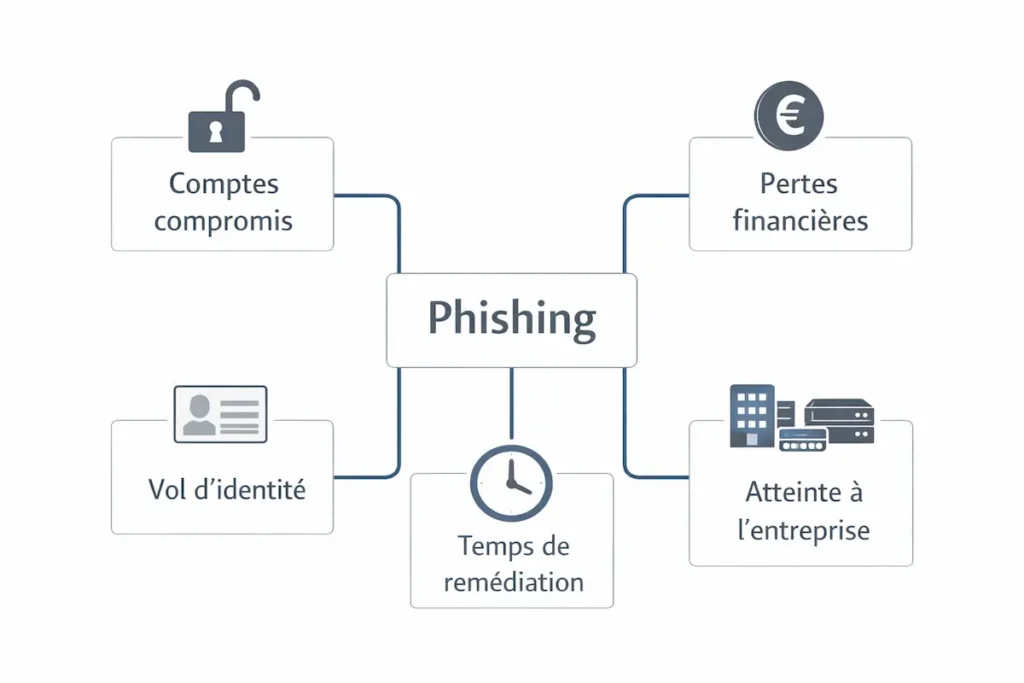

Risques et conséquences du phishing

Le phishing peut sembler “mineur” quand il s’agit d’un simple mail. En réalité, les conséquences vont du désagrément aux dégâts réels, selon ce qui a été exposé.

Vol d’identifiants. Messagerie, réseaux sociaux, banque, outils de travail. Une fois un compte pris, l’attaquant peut se servir de votre identité pour relancer d’autres attaques.

Perte financière. Paiement frauduleux, virement, achat non autorisé, ou abonnement déclenché. Parfois, l’argent n’est qu’une étape : on cherche surtout l’accès.

Vol d’identité. Informations personnelles récupérées (nom, adresse, documents, numéros, date de naissance) pouvant servir à ouvrir des comptes, faire des démarches, ou monter des arnaques plus crédibles.

Atteinte à l’entreprise. Un compte pro compromis peut ouvrir la porte à une fuite de données, à des fraudes au président, ou à des incidents plus graves (y compris l’installation d’un logiciel malveillant).

Et il y a un effet très concret qu’on oublie : le temps perdu. Réinitialiser, appeler, bloquer, expliquer, réparer. Dans une petite structure, ça se voit tout de suite.

Comment se protéger contre le phishing

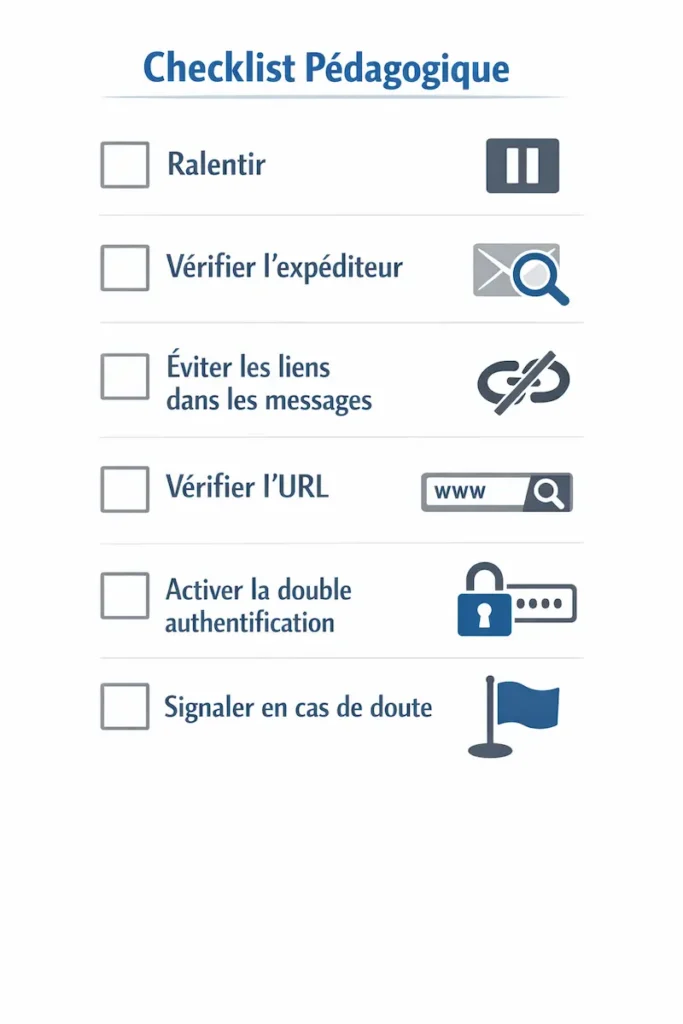

La bonne nouvelle, c’est qu’on n’a pas besoin d’être expert pour réduire fortement le risque. Les protections les plus efficaces tiennent souvent à des habitudes simples.

Ralentir. Le phishing fonctionne quand on agit vite. Si un message vous met la pression, c’est un signal. Prenez dix secondes.

Vérifier avant de cliquer. Regardez qui vous écrit, et surtout si le message vous pousse à passer par un lien. Sur mobile, c’est plus piégeux, donc encore plus important.

Ne pas se connecter “depuis le message”. Pour un compte important (banque, impôts, messagerie, outils pro), passez par votre chemin habituel : appli officielle, favori enregistré, ou adresse tapée vous-même.

Se méfier des pièces jointes inattendues. Une facture ou un document que vous n’attendez pas mérite une vérification, même si le sujet a l’air crédible.

Activer l’authentification à deux facteurs. Ce n’est pas magique, mais ça bloque beaucoup de prises de compte. Et si un message vous demande un code reçu par SMS “pour annuler une opération”, considérez-le comme suspect.

En entreprise : en parler et s’entraîner. Une équipe qui a le droit de dire “j’ai un doute” évite des erreurs. Le but n’est pas de blâmer, mais d’installer des réflexes communs.

FAQ sur le phishing

Quelle est la différence entre phishing et hameçonnage ?

Aucune sur le fond. « Phishing » est le terme anglais, « hameçonnage » le terme français. Les deux décrivent la même idée : un message qui imite un acteur de confiance pour vous pousser à donner des informations ou à faire une action risquée.

Peut-on être victime sans cliquer ?

Le plus souvent, l’attaque a besoin d’une action : cliquer, ouvrir, répondre, saisir un mot de passe. Mais on peut aussi se faire piéger en communiquant des informations par téléphone ou par message, ou en validant une demande qu’on croit légitime. Et si un compte a déjà été compromis ailleurs, un simple message peut suffire à vous faire « confirmer » des éléments sensibles.

Quels sont les signes d’un email de phishing ?

Un mélange de pression et d’incohérences : urgence, menace, demande inhabituelle, lien pour se « reconnecter », pièce jointe inattendue, ton trop alarmant, ou informations qui ne collent pas à vos habitudes. Le repère le plus fiable reste la logique : est-ce que ce service vous demanderait vraiment ça par mail ?

Que faire si on a donné son mot de passe ?

Changez-le immédiatement, déconnectez les sessions si possible, activez la double authentification et vérifiez l’activité récente du compte. Pour un compte bancaire ou pro, réagissez encore plus vite : contactez le support officiel via les coordonnées que vous connaissez déjà, pas celles du message reçu.

Pourquoi le phishing marche aussi bien ?

Parce qu’il s’appuie sur des situations banales : livraison, facture, sécurité, document à signer. Et surtout parce qu’on travaille souvent dans l’urgence. Le phishing ne « force » pas un système : il profite d’un moment d’inattention.

Conclusion : l’importance de la vigilance face au phishing

Le phishing est rarement spectaculaire. C’est justement pour ça qu’il est dangereux : il se glisse dans le quotidien. La meilleure protection, ce n’est pas de vivre dans la peur, mais d’avoir des réflexes simples : ralentir, vérifier, et passer par des chemins sûrs pour se connecter ou confirmer une information. Avec ça, on évite déjà la majorité des pièges.