Dans le cadre de la sécurité informatique, la sécurité réseau désigne l’ensemble des principes et mécanismes visant à protéger les flux de données et les accès qui transitent entre des systèmes. Elle encadre ce qui entre, ce qui sort et qui a le droit de communiquer. Son objectif est double : réduire la surface d’attaque et garantir la fiabilité des échanges entre utilisateurs, machines et services.

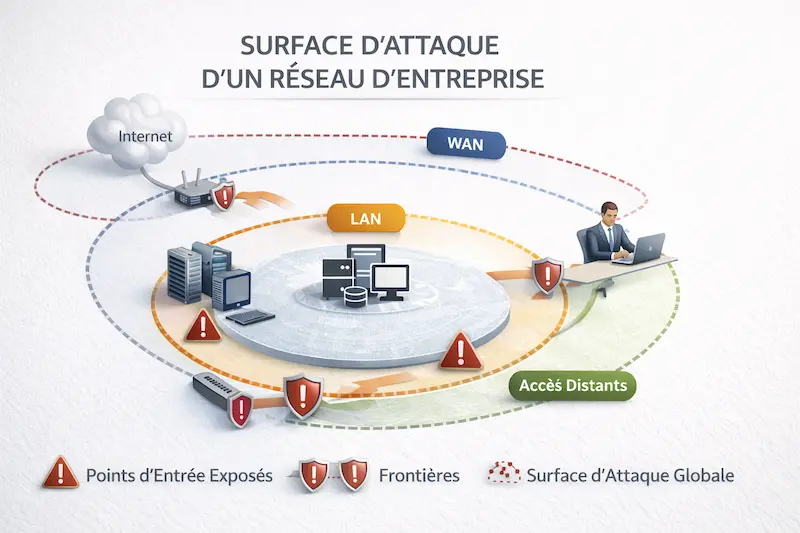

Concrètement, la sécurité réseau s’applique au périmètre de communication : liaisons internes (LAN), interconnexions (WAN), accès distants et points d’entrée exposés. Elle ne se confond ni avec la sécurité applicative ni avec la cybersécurité au sens large : elle traite d’abord des chemins de circulation de l’information et des règles d’accès qui les gouvernent.

Ses finalités s’alignent sur les trois piliers fondamentaux : confidentialité (empêcher la divulgation), intégrité (éviter l’altération) et disponibilité (assurer l’accès légitime). À cela s’ajoutent le contrôle des accès, la protection des flux, la détection/prévention des comportements anormaux et la journalisation pour la traçabilité.

Sur le terrain, les failles ne viennent pas toujours de techniques complexes. Une hygiène d’accès négligée suffit : des mots de passe faibles ouvrent des portes qui n’auraient jamais dû l’être. Même logique avec des configurations par défaut laissées en place : des identifiants VPN non sécurisés transforment un point d’accès distant en entrée directe vers le réseau interne. Dans les deux cas, ce n’est pas l’outil qui pose problème, mais l’absence de règles claires et de contrôles cohérents.

En résumé, la sécurité réseau définit ce que le réseau autorise, ce qu’il bloque et ce qu’il surveille. Elle pose un cadre technique et organisationnel indispensable pour maîtriser les échanges, avant même de parler d’applications, de postes ou de données.

Pourquoi la sécurité réseau est critique

La sécurité réseau est un socle opérationnel. Elle conditionne la protection des données, la continuité des activités et la capacité d’une organisation à maîtriser sa surface d’attaque. Si les accès ne sont pas gouvernés et si les flux ne sont pas contrôlés, chaque service exposé devient un point d’entrée potentiel.

Sur le plan des données, elle vise d’abord à empêcher les circulations non autorisées. Ce n’est pas une question d’outils, mais de règles : qui peut accéder à quoi, depuis où, dans quelles conditions. Sans ce cadre, la confidentialité est fragile, l’intégrité peut être compromise par des manipulations invisibles, et la disponibilité par des abus de ressources ou des interruptions ciblées.

Sur le plan organisationnel, elle soutient la continuité. Des contrôles d’accès cohérents limitent la propagation d’un incident. Une supervision minimale permet de détecter plus tôt les anomalies et d’agir avant qu’un dysfonctionnement local ne se transforme en incident global. La sécurité réseau ne “répare” pas après coup : elle réduit l’ampleur des impacts.

Elle joue aussi un rôle de cadre de conformité. Sans journalisation et sans règles de circulation, il est difficile de démontrer qui a accédé à quoi, quand et pourquoi. La traçabilité n’est pas un luxe documentaire : c’est un prérequis pour analyser un incident, en tirer des mesures correctives et maintenir un niveau de maîtrise acceptable.

Terrain : on observe souvent que l’absence de politiques d’authentification claires fragilise l’ensemble. Des comptes partagés ou des accès étendus “par défaut” élargissent mécaniquement le périmètre exposé. À l’inverse, lorsque la supervision est pensée dès le départ, une anomalie est repérée plus tôt, ce qui limite la durée d’exposition et l’impact organisationnel d’une brèche.

En pratique, la sécurité réseau n’est pas un supplément. Elle structure la confiance dans les échanges : protéger les données, maintenir les services et garder la maîtrise des accès ne sont pas des objectifs séparés, mais les trois faces d’un même cadre.

Fonctionnement et périmètre de la sécurité réseau

La sécurité réseau opère sur un principe simple : définir un périmètre, puis y appliquer des règles de circulation. Ce périmètre englobe les réseaux internes (LAN), les interconnexions (WAN), les accès distants et les interfaces exposées. L’objectif n’est pas d’isoler aveuglément, mais de maîtriser les échanges entre zones selon des politiques explicites.

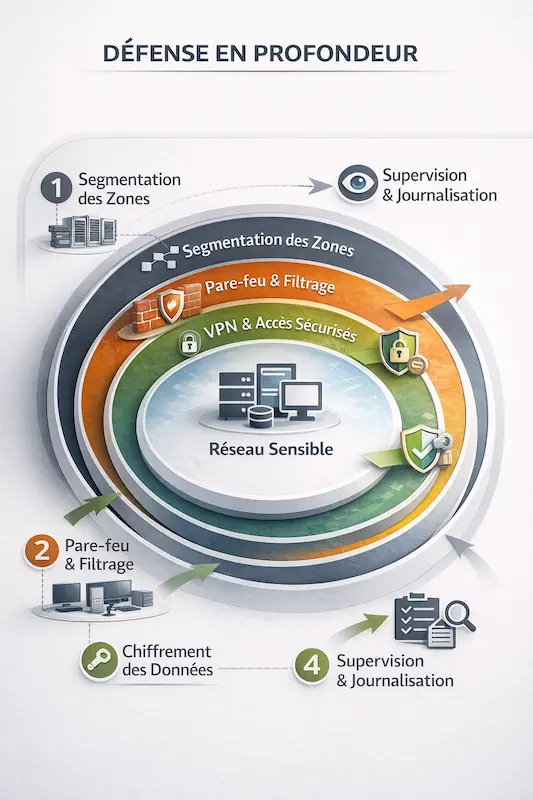

Au cœur du fonctionnement se trouvent trois leviers complémentaires : la segmentation des zones, le contrôle des accès et la protection des flux. Segmenter consiste à séparer les environnements (utilisateurs, serveurs, services critiques) pour limiter les déplacements latéraux. Le contrôle des accès décide qui peut communiquer avec quoi. La protection des flux vérifie la légitimité des communications, chiffre lorsque nécessaire et bloque ce qui sort du cadre autorisé.

Ces mécanismes s’inscrivent dans une logique de défense en profondeur : aucune barrière n’est considérée comme suffisante à elle seule. Les contrôles se cumulent pour réduire les angles morts. Si une couche est contournée, une autre doit limiter l’impact et fournir des signaux exploitables.

La supervision complète le dispositif. Elle observe les flux, repère les comportements anormaux et alimente la journalisation. Sans visibilité, la sécurité réseau devient déclarative : les règles existent, mais leurs effets ne sont pas mesurés. Avec un monitoring en temps réel, les écarts sont identifiés plus tôt et les réactions sont plus ciblées.

Terrain : des incidents d’exfiltration passent souvent par des flux sortants insuffisamment surveillés. Quand la détection est tardive, le volume de données concerné et la durée d’exposition augmentent. À l’inverse, un suivi des sorties et des alertes sur des schémas atypiques permettent de contenir l’événement avant qu’il ne prenne de l’ampleur.

En résumé, le périmètre fixe où s’appliquent les contrôles, la segmentation décide qui peut dialoguer, la protection des flux encadre comment les échanges se font, et la supervision vérifie ce qui se passe réellement. Ensemble, ces éléments structurent l’action de la sécurité réseau.

Types de protections et familles de mécanismes

La sécurité réseau s’appuie sur des familles de mécanismes complémentaires, chacune rattachée à une fonction précise : contrôler les accès, protéger les flux, détecter les comportements anormaux et assurer la traçabilité. L’objectif n’est pas l’accumulation d’outils, mais la cohérence des contrôles au regard des finalités fondamentales (confidentialité, intégrité, disponibilité).

- Pare-feu : filtrent les communications selon des règles explicites (adresses, ports, protocoles) pour autoriser uniquement les flux légitimes.

- VPN : sécurisent les accès distants en chiffrant les échanges et en authentifiant les utilisateurs.

- IDS/IPS : détectent (IDS) ou bloquent (IPS) des comportements suspects en analysant le trafic et les signatures d’attaque.

- NAC (Network Access Control) : conditionnent l’accès au réseau à l’identité et à l’état de conformité des équipements.

- ACL (listes de contrôle d’accès) : définissent finement qui peut communiquer avec quoi au niveau des équipements réseau.

- Segmentation / microsegmentation : cloisonnent les zones pour limiter les déplacements latéraux et réduire l’impact d’une compromission.

- Chiffrement : protège la confidentialité et l’intégrité des données en transit.

- Journalisation et supervision : assurent la traçabilité et la détection d’anomalies.

| Mécanisme | Fonction principale | Finalités couvertes |

|---|---|---|

| Pare-feu | Filtrage des flux | Confidentialité, disponibilité |

| VPN | Sécurisation des accès distants | Confidentialité, intégrité |

| IDS / IPS | Détection / prévention | Intégrité, disponibilité |

| NAC / ACL | Contrôle des accès | Confidentialité |

| Segmentation | Cloisonnement des zones | Confidentialité, disponibilité |

| Chiffrement | Protection des échanges | Confidentialité, intégrité |

| Journalisation / supervision | Traçabilité et visibilité | Intégrité, disponibilité |

Terrain : les expositions publiques proviennent souvent de contrôles d’accès insuffisants sur des services web. Une règle trop large au niveau du filtrage, ou l’absence de cloisonnement, rend un service interne accessible depuis l’extérieur. Autre schéma fréquent : une campagne de phishing permet d’obtenir des identifiants légitimes ; sans segmentation ni restrictions d’accès, cette compromission initiale ouvre un périmètre plus large que prévu.

Chaque mécanisme répond à un risque spécifique, mais leur efficacité dépend de leur articulation. Un pare-feu sans journalisation limite la visibilité ; un VPN sans contrôle des droits étend le périmètre d’accès ; une segmentation sans règles d’accès reste théorique. La sécurité réseau repose sur l’alignement des contrôles avec les fonctions attendues.

Menaces adressées et risques couverts

La sécurité réseau vise à réduire l’exposition aux principales familles de menaces qui exploitent les voies de communication. Elle n’élimine pas les risques à la source, mais encadre leur propagation, limite les accès non autorisés et fournit la visibilité nécessaire pour détecter les écarts.

- Malwares et ransomwares : ils utilisent les flux réseau pour se propager, contacter des serveurs de commande ou exfiltrer des données. Le filtrage, la segmentation et la supervision réduisent la surface de diffusion et bloquent des communications anormales.

- DDoS : ces attaques saturent des ressources réseau pour rendre un service indisponible. Les mécanismes de filtrage, de limitation et de répartition des flux visent à préserver la disponibilité.

- Phishing et compromission d’identifiants : l’obtention d’accès légitimes contourne les protections applicatives. Les contrôles d’accès, le cloisonnement des zones et la journalisation limitent l’étendue des droits et permettent de repérer des usages atypiques.

- Menaces internes : erreurs, abus de privilèges ou mouvements latéraux involontaires. La segmentation, les ACL/NAC et la traçabilité réduisent l’impact d’une action mal maîtrisée.

- Vulnérabilités et mauvaises configurations : services exposés, règles trop permissives, absence de surveillance des flux sortants. Les politiques d’accès et la supervision encadrent ces faiblesses structurelles.

Chaque famille de mécanismes est rattachée à un type de risque précis : le filtrage réduit l’exposition, le contrôle des accès limite les abus de privilèges, la segmentation freine la propagation, le chiffrement protège les échanges, et la journalisation/supervision apporte la détection et la capacité d’analyse.

Terrain : des failles d’accès (mots de passe faibles, identifiants par défaut) et des expositions publiques mal contrôlées restent des vecteurs récurrents. Une compromission initiale par ingénierie sociale peut ensuite s’appuyer sur l’absence de cloisonnement pour élargir le périmètre. À l’inverse, lorsque les flux sortants sont surveillés et que les zones sont compartimentées, l’exfiltration est plus tôt détectée et son impact est circonscrit.

En pratique, la sécurité réseau ne supprime pas la menace ; elle en canalise les effets. En reliant chaque risque à des contrôles concrets, elle transforme des scénarios diffus en périmètres maîtrisables, au service des trois finalités : confidentialité, intégrité et disponibilité.

Différenciation conceptuelle : sécurité réseau, cybersécurité et sécurité applicative

La sécurité réseau se distingue par son objet : elle encadre les circulations d’information et les conditions d’accès entre des systèmes. Elle agit sur les chemins de communication (flux, interconnexions, accès distants) et sur les règles qui déterminent qui peut parler à quoi, depuis où et dans quelles conditions.

La cybersécurité, au sens large, recouvre un périmètre plus vaste. Elle englobe l’ensemble des mesures de protection des systèmes d’information : postes, serveurs, applications, données, identités, procédures, supervision et réponse aux incidents. La sécurité réseau en est un sous-ensemble fonctionnel : elle traite spécifiquement des échanges et des frontières, là où la cybersécurité intègre aussi les couches logicielles, organisationnelles et humaines.

La sécurité applicative, quant à elle, se concentre sur le comportement des applications : gestion des entrées/sorties, authentification, autorisations internes, logique métier, vulnérabilités du code. Elle vise à empêcher qu’une application soit exploitée de l’intérieur, même lorsque le réseau autorise l’accès. Une application peut être sécurisée tout en étant exposée sur le réseau ; inversement, un réseau bien cloisonné ne corrige pas des failles de conception applicative.

Autrement dit, la sécurité réseau répond à la question “qui peut communiquer avec quoi, et comment”. La sécurité applicative répond à “que peut faire un utilisateur ou un service une fois connecté”. La cybersécurité globale articule ces dimensions avec d’autres : gouvernance des accès, gestion des identités, protection des postes, sauvegardes, supervision et réponse aux incidents.

Ce que couvre la sécurité réseau : le périmètre, les flux, les contrôles d’accès, le cloisonnement, la visibilité sur les échanges. Ce qu’elle ne couvre pas à elle seule : les failles logicielles internes, la logique métier, la qualité du code, la protection des données au repos, ni les processus organisationnels hors du plan des communications.

La valeur de la sécurité réseau tient donc à sa spécialisation. Elle ne remplace pas les autres couches, mais fournit le cadre indispensable pour que les contrôles applicatifs et organisationnels s’exercent dans un environnement maîtrisé.

Bonnes pratiques (niveau conceptuel)

À un niveau conceptuel, la sécurité réseau repose moins sur des outils que sur des principes de gouvernance. Le premier est la définition explicite des politiques d’accès : déterminer quels types de flux sont autorisés, entre quelles zones, pour quels usages. Sans cadre formalisé, les règles techniques deviennent incohérentes et difficiles à maintenir.

Le second principe est la segmentation raisonnée. Cloisonner les environnements (utilisateurs, services, ressources sensibles) limite la portée d’un incident et réduit les déplacements latéraux. La segmentation n’a de valeur que si elle est alignée sur les usages réels : trop large, elle expose ; trop fine, elle devient inopérante.

Troisième axe : la gouvernance des accès. L’accès au réseau doit être conditionné à l’identité, au rôle et au contexte, avec des droits proportionnés au besoin. Les privilèges étendus par défaut élargissent mécaniquement la surface d’attaque. À l’inverse, des règles claires et révisées régulièrement maintiennent un périmètre d’exposition maîtrisé.

Quatrième principe : la surveillance continue. La sécurité réseau n’est pas statique. Les flux évoluent, les usages changent, les menaces se déplacent. La journalisation et le monitoring fournissent la visibilité nécessaire pour détecter des écarts, comprendre des comportements anormaux et ajuster les contrôles. Sans cette boucle d’observation, les règles finissent par ne plus correspondre à la réalité opérationnelle.

Enfin, l’approche doit rester cohérente et cumulative. Aucun contrôle n’est suffisant isolément. Les politiques, le cloisonnement, les contrôles d’accès et la supervision s’additionnent dans une logique de défense en profondeur, sans procédures ni paramétrage détaillé, mais avec un objectif constant : maîtriser les échanges et limiter l’impact d’un incident.

Questions fréquentes sur la sécurité réseau

Qu’est-ce que la sécurité réseau ?

La sécurité réseau regroupe les principes et mécanismes qui encadrent les flux de données et les accès entre des systèmes afin de garantir la confidentialité, l’intégrité et la disponibilité des échanges.

Pourquoi la sécurité réseau est-elle importante ?

Elle conditionne la protection des données, la continuité des services et la maîtrise de la surface d’attaque. Des règles d’accès et de circulation des flux limitent la propagation d’un incident et en réduisent l’impact.

Quels sont les types de protections en sécurité réseau ?

Les principales familles sont les pare-feu, les VPN, les IDS/IPS, le NAC et les ACL pour le contrôle des accès, la segmentation et la microsegmentation pour le cloisonnement, le chiffrement pour la protection des flux, et la journalisation/supervision pour la détection et la traçabilité.

Quelles menaces la sécurité réseau permet-elle de couvrir ?

Elle limite la propagation des malwares et ransomwares, atténue les attaques DDoS, encadre les abus liés au phishing et aux compromissions d’identifiants, et réduit l’impact des menaces internes ou des mauvaises configurations.

Quelle est la différence entre cybersécurité et sécurité réseau ?

La sécurité réseau se concentre sur les flux et les accès entre systèmes. La cybersécurité couvre un périmètre plus large incluant applications, postes, données, identités, gouvernance et réponse aux incidents ; la sécurité réseau en est une composante spécialisée.